10 let stará hrozba je zpět. Windows ohroženy neviditelným rootkitem

Ačkoliv éra zákeřných virů ovládajících master boot sector (MBR) pevného disku a DOS dávno pominula, objevil se nový vzorek, který to dokáže v rámci Windows. Jinými slovy, máme zase co dělat s rootkitem, kterého není snadné odhalit.

Mezi prvními o nové hrozbě informovala společnost Symantec, známý výrobce softwaru pro zabezpečení počítačů. „Pokud máte kontrolu nad MBR, pak v zásadě můžete ovládat operační systém, takže i počítač, na kterém je nainstalován,“ upozorňuje Elia Florio ze společnosti Symantec.Útoky na MBR se objevovaly už (a hlavně) za éry operačního systému MS-DOS. Mezi nejznámější viry tohoto typu patřily Stoned, Michelangelo, Junkie a Tequila, které útočily před zhruba deseti lety. Proto jsou odborníci vcelku zaraženi, že se tento typ škodlivého softwaru opět vrátil. Novodobější rootkity, které by mohly MBR napadnout a získat vládu nad systémem Windows, byly v roce 2005 předmětem výzkumu Dereka Soedera ze společnosti eEye Digital Security. Soeder tehdy vytvořil vir jménem BootRoot, který představoval studijní Proof-of-Concept rootkit („Důkaz, že to jde“), který opravdu přes MBR dokázal napadnout kernel (jádro) Windows. V roce 2007 se objevil další studijní a podobně laděný Proof-of-Concept rootkit, který se snadno umí zakousnout i do MBR pod Windows Vista. Nese jméno Vbootkit a jeho autory jsou Nitin a Vipin Kumar z NVLabs.

Nicméně tohle jsou jen ony „důkazy, že to jde“. Nový MBR virus, jehož Symantec detekuje jako Trojan. Mebroot je však opravdovým, životaschopným rootkitem, který se šíří přes různé webové stránky.

Společnost Symantec odhalila, že Trojan.Mebroot obsahuje část kódu z originálního (výše zmíněného) BootRootu. Kód byl však upraven tak, že načte dalšího vlastního trojana. Problém je ten, že některé verze operačního systému Windows umožňují programům přímé přepsání MBR i v rámci uživatelského režimu. To se týká i „novějších“ Windows založených na architektuře NT jako Windows 2000/2003/XP. Stejný problém se objevil ještě i v druhém kandidátu na vydání Windows Vista (rok 2006). Podle analýzy je tento rootkit hrozbou hlavně pro systém Windows XP (SP1 i SP2). „Rootkity samy o sobě nejsou novým nebezpečím, ale není běžné, aby napadaly i MBR. Sice se předtím objevily demonstrativní ukázky, že je to možné, ale nikdy nebyly ‚volně v éteru‘. To se nyní změnilo, takže očekáváme, že v budoucnosti se objeví více variant rootkitu, které se zaměří na MBR,“ uvádí Elia Florio ze společnosti Symantec.

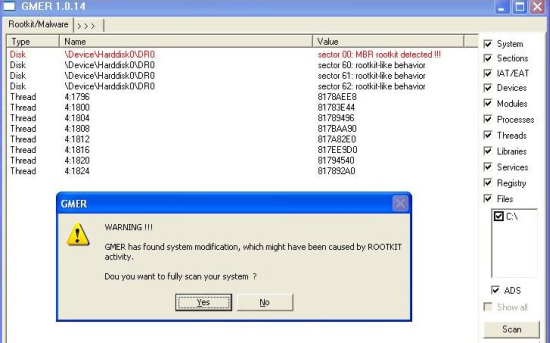

Aplikace GMER rootkit našla. Větší obrázek zde.

Spoustu uživatelů asi nepotěší zpráva, že pokud se tímto typem škodlivého softwaru nakazí, nebudou s to jej odstranit přímo z běžícího systému, jak jsou na to zvyklí i při léčbě nákaz jiných typů. Rootkit jde totiž odstranit jen tehdy, když jeho kód není spuštěn. Symantec doporučuje, aby uživatelé vypnuli počítač, nabootovali z instalačního CD Windows, použili Windows Recovery Console a zadali příkaz fixmbr. Pokud daný BIOS základní desky podporuje ochranu přepsání MBR, podle Symantecu je zapnutí této funkce dobrou prevencí před infekcí.

A co říkají jiní

V souvislosti s novým virem světovými médii proběhla vlna o velice zákeřném a neviditelném viru, který vykrádá bankovní účty. Je to pravda? Možná. Detailní analýzy a přidružené hrozby (související s otevřením zadních vrátek Windows) totiž ještě nejsou zcela hotovy. Zatímco sám Symantec v analýze viru uvádí malou nebezpečnost, malé rozšíření a snadné odstranění, jiní píší o opaku. (Snadné odstranění se týká té skutečnosti, že virus nijak neovládá registry Windows. Nakolik je použití Windows Recovery Console pro vás snadné, musíte posoudit sami.)

Ač tedy Symantec hovoří o malém rozšíření tohoto viru, zpráva ČTK a i jiné zahraniční zdroje se naopak zmiňují o asi 5 000 obětech. Jak uvedl sám Symantec, Mebroot pravděpodobně úzce souvisí s dalším známým virem, který nese označení Trojan. Anserin (dle detekcí Symantecu) nebo (podle značení společnosti Sophos) Torpig (Troj/Torpig-k). Ten obsahoval i přídavný keylogger, který odchytával uživatelem zadané klávesy. Získané údaje ― hlavně co se internetového bankovnictví týče ― poté odesílal na vzdálený server. Podle všeho se podobně chová i rootkit Mebroot ― otevře zadní vrátka Windows a stáhne dodatečné nástroje, které se o špionáž a komunikaci se vzdáleným serverem postarají. Podle společnosti iDefense nový vir Mebroot útočil ve dvou vlnách: 12. a 19. prosince 2007.

Infikování počítače iDefense popsal následovně: uživatel se při prohlížení webu může dostat na infikované stránky, které samy nijak podezřele nevypadají, a přes webový prohlížeč (Internet Explorer) prvkem IFRAME dojde ke stažení škodlivého kódu. Poté se do MBR nainstaluje rootkit a nastává restart systému. Ostatní části viru poté mohou stáhnout další přídavky a samy „si rozdělí práci“.

Podle iDefense útočníci použili více variant viru, takže některé antivirové programy je nejsou schopny rozpoznat. Obecně se doporučuje aktualizovat Windows, protože Mebroot zneužívá děr v zabezpečení, které byly již opraveny. Bohužel existuje spousta uživatelů, kteří Windows nezáplatují.

Rootkity a boj proti nim

Rootkity jsou škodlivé programy, které se různými technikami snaží zneviditelnit, schovat se před odhalením a snadným smazáním. Existují nejen pro Windows, ale i Linux, Solaris či Mac OS. Rootkity nemusejí sloužit jen vykradačům bankovních účtů ― známý je případ společnosti Sony BMG, která je přidávala na hudební CD ve snaze majiteli znemožnit kopírování (takových CD bylo dle odhadů prodáno na 12 milionů kusů). Tento rootkit navíc do Sony BMG odesílal o uživateli pravidelné reporty. Stejná firma čelila stejnému problému i vloni v září, kdy její rootkity byly nalezeny na některých USB klíčenkách. Tyto rootkity jsou přitom zdrojem dalších bezpečnostních hrozeb ― obsahují totiž díry, kterých mohou využít útočníci k získání kontroly nad napadeným systémem.

Protože tento typ škodlivého softwaru není odhalitelný běžným antivirovým programem, každý uživatel by čas od času měl provést kontrolu disku speciální antirootkitovou aplikací. Velice schopným nástrojem zdarma (který umí odhalit i nový Mebroot) je GMER. Přehled ostatních aplikací můžete naleznout například na této (anglicky psané) stránce.

16. 1. 2008

Autor: Oldřich Klimánek

Témata

Sdílejte

Přečtěte si také

Vodafone odstartoval Crazy Week: Gigabitový internet pořídíte už za 199 Kč měsíčně

Vodafone odstartoval dvoutýdenní Crazy Week. V rámci akce zlevnil pevný internet, včetně gigabitové rychlosti, na...

Google a MediaTek pracují na novém čipu

Společnosti Google a MediaTek společně vyvíjí nový čip, který by mohl výrazně zrychlit zařízení pro chytré...

Meta místo nezávislého ověřování faktů zavede komunitní poznámky

Meta oznámila, že na Facebooku a Instagramu upustí od ověřování faktů třetí stranou. Moderaci příspěvků nechá na...

Nejčtenější články

Televizní speciál 2024: Kde a kdy koukat na pohádky a vánoční klasiku?

Zítra opět usedneme k televizím a začne vánoční pohádkový maraton. V dnešním článku najdete velký přehled pohádek a...

Jak u vás letos bude zvonit Ježíšek? Třeba přes mobil...

Pokud zrovna řešíte, jak zasimulovat Ježíškovo zazvonění tak, aby vás děti neodhalily, máme pro vás pár tipů...

Nedoručili vám vánoční dárky? Poradíme vám, jak získat platbu zpět

Pokud vám doručovací služby nedodaly vánoční dárky, u kterých garantovaly doručení do Štědrého dne a prodejce vám...